“Cutting edge craftsmanship is only possible if you have the right resources. That is why we use technology-enhanced tools that are ISO-certified and GDPR-proof. One of the best examples is our state-of-the-art UNLOQ Campus platform. We developed it to seamlessly support our unique people development approach.”

Roel van Hoof

Head of Technology

UNLOQ Campus

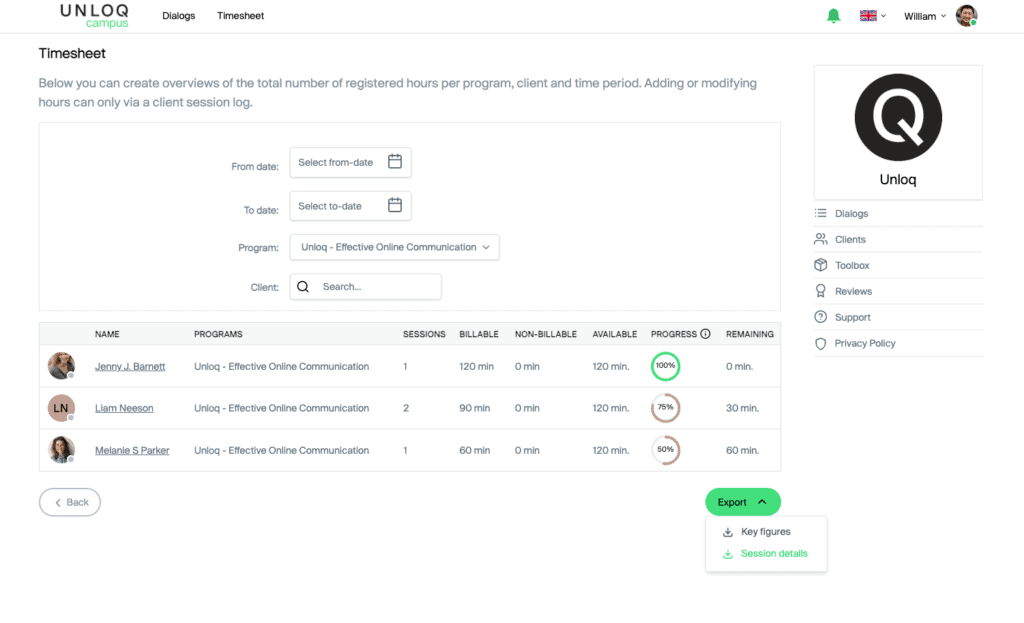

Our UNLOQ Campus platform facilitates effective collaboration between our clients and our people development experts. The personal touch in communications, and especially our interpersonal development dialogues, are centralised in this platform.

All the features you need in one secure platform

- Supports your employees in a modern, safe and easy way, anywhere and anytime.

- Allows your employees to enroll and customise their own development journey.

- Facilitates smooth and effective cooperation between your employees and development experts.

- Creates one central place to keep all communication, documentation and assignments together.

- Organises, customises and assigns multi-media content to individuals and groups.

- Easily keeps track of employee development and progress with session logs and timesheets.

- Includes powerful dashboard functions for matching, people analytics and export options.

- Highly scalable and reliable with additional security options.